Денстоп эп 106: ДенсТоп ЭП 106 -эпоксидный грунт для влажных и замасленных минеральных оснований

Содержание

Манопокс 331

Тиксотропная ремонтная масса на эпоксидной основе

Описание

Тиксотропный двухкомпонентный эпоксидный пастообразный состав с уникальными характеристиками для быстрого ремонта бетонных конструкций, на потолочных, вертикальных и горизонтальных основаниях.

Области применения

- Ремонт бетонных конструкций.

- Соединения несущих и ремонтируемых бетонных элементов, колонн, бордюров.

- Для приклеивания адгезионных пакеров и заполнения поверхностных трещин для последующего инъектирования Манопокс 352.

- Для приклеивания гидроизоляционных лент типа Манодил Про в системе гидроизоляции деформационных швов и швов бетонирования резервуаров с питьевой водой и водоочистных сооружений.

- Для приклеивания и затирки швов керамической плитки, клинкерной плитки, мрамора, гранита и химостойкой керамики.

Преимущества

- Отличная адгезия к основанию. В большинстве случаев не требуеся грунтовка.

- Хорошая химическая стойкость.

- Нетоксичен. Не содержит растворителей. Негорючий.

- Высокая механическая прочность и стойкость к ударам.

- Может наноситься на влажное основание.

- Безусадочный материал.

- Простота применения и легкость смешивания компонентов.

- Разрешен для ремонта конструкций, контактирующих с питьевой водой.

Технология применения

Подготовка основания

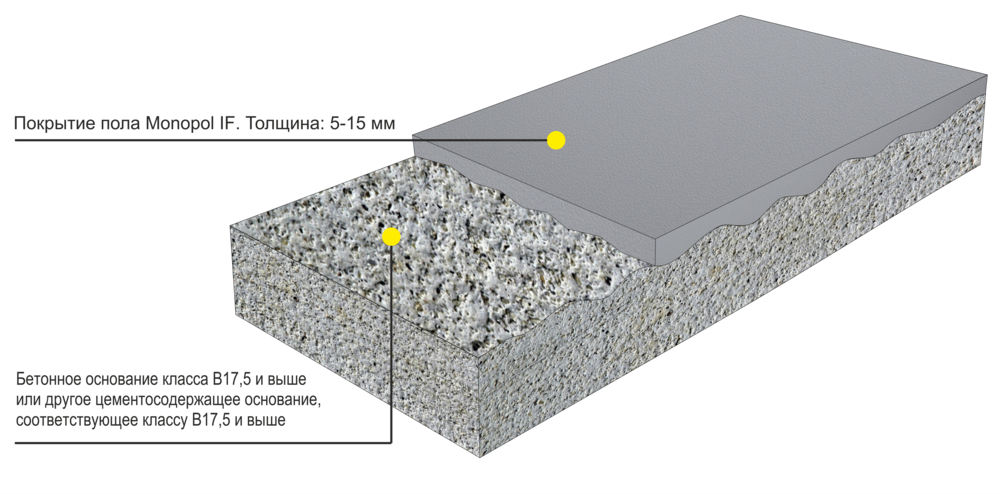

Бетонные, кирпичные основания, основания из натурального камня должны быть чистыми и прочными. Для удаления разрушающихся частей, следов краски, выцветания, масел, цементного молока необходимо произвести пескоструйную обработку. Затем очистить поверхность от пыли при помощи сжатого воздуха. Металлические поверхности также необходимо очистить от следов ржавчины, масел и краски при помощи пескоструйной обработки (требования SA 2 ½) желательно до «чистого» металла. Перед нанесением на свежий бетон, необходимо дать ему выстояться не менее 28 дней. При применении материалов температура должна быть не ниже +5°С. В сильнопористых основания рекомендуется использовать эпоксидную грунтовку ДенсТоп ЭП 100/105/106.

При применении материалов температура должна быть не ниже +5°С. В сильнопористых основания рекомендуется использовать эпоксидную грунтовку ДенсТоп ЭП 100/105/106.

Приготовление смеси

Компоненты смешиваются в рекомендованном соотношении низкоскоростным миксером ( 100-150 об/мин) до однородной массы. Смешивание следует производить не менее 3 минут. Компоненты заранее дозированы для удобства смешивания; если требуется смешать меньшее количество состава, следует проводить взвешивание компонентов на весах с точностью до 0,1 кг. Для нанесения состава слоями более 2 см на потолочные поверхности за один этап рекомендуется добавить загуститель Тайфо Тикс в количестве до 1-2% по массе. Готовую смесь следует использовать в течение 45 минут. Наносить Манопокс 331 следует при помощи резинового или пластикового шпателя. Большие количества смешанного состава (более 5 л смеси) следует распределять небольшими партиями сразу же после смешивания во избежание резкого схватывания в объеме.

Очистка

Инструменты и оборудование должны быть вымыты Манопокс Клинер сразу после применения. Схватившийся раствор может быть удален только механическим способом.

Условия нанесения

Не применяйте при температуре ниже 5°С или если такая температура ожидается в течение 24 часов после нанесения. Не наносите на замороженные или подмороженные поверхности. При отрицательных температурах перед нанесением смеси Стармекс ФМ7 ремонтируемую поверхность необходимо прогреть до положительной температуры и использовать теплоизолирующие материалы для обогрева.

Расход

Примерный расход составляет 1,8-2,0 кг/м²•мм толщины. Для определения точного расхода материала следует произвести пробное нанесение.

Хранение

12 месяцев, в оригинальной закрытой упаковке в сухом крытом помещении, защищенном от воздействия прямых солнечных, при температуре 15° — 30°C. При хранении материала в температурном режиме ниже +15°C возможно существенное загустевание компонента А, вызванное кристаллизацией эпоксидной смолы. В таком случае материал следует разогреть до 40-60°C (например, на водяной бане) и выдержать в течение 30-60 минут. После этого материал полностью восстановит свои первоначальные свойства.

В таком случае материал следует разогреть до 40-60°C (например, на водяной бане) и выдержать в течение 30-60 минут. После этого материал полностью восстановит свои первоначальные свойства.

Упаковка

Поставляется комплектами.

Комплект 6 кг:

— Компонент А, 4 кг

— Компонент Б, 2 кг

Комплект 15 кг:

— Компонент А, 10 кг

— Компонент Б, 5 кг

Комплект 45 кг:

— Компонент А, 30 кг

— Компонент Б, 15 кг

Техника безопасности

Продукт должен быть маркирован в соответствии с действующими директивами Европейского союза. Таким образом, перед началом работы следует ознакомиться с Листами Безопасности, в которых изложены все рекомендации и правила техники безопасности.

Технические данные

Таблица 1. Технические характеристики Манопокс 331.

| Параметры | А | Б |

|---|---|---|

| Консистенция | Пастообразная смола | Вязкая смола |

| Цвет | От светло-серого до белого | От темно-серого до черного |

| Плотность при 20°С | 1,65±0,1 г/см³ | 2,05±0,1 г/см³ |

Таблица 2. Сравнительные технические характеристики Манопокс 331, Манопокс 331 ФС, Манопокс 331 СЛ.

Сравнительные технические характеристики Манопокс 331, Манопокс 331 ФС, Манопокс 331 СЛ.

| Параметры | Манопокс 331 ФС | Манопокс 331 | Манопокс 331 СЛ |

|---|---|---|---|

| Время высыхания до отлипа при 23°С, ч | 1 | 2-3 | 12 |

| Оптимальная температура нанесения | 5°C ÷ 30°C | ||

| Жизнеспособность при 23°C | Не менее 45 мин | ||

| Соотношение A:В, % по весу | 2:1 | ||

| Время полимеризации при 25°С — пуск пешеходного движения — полная полимеризация | 24 часа 7 дней | ||

| Твердость по Шору Д, 7 дней 23°С, (DIN 53505) | Не менее 80 | ||

| Адгезия к бетону, не менее — сухое основание — увлажненное основание | 4,5 Н/мм² 2,4 Н/мм² | ||

| Прочность на изгиб (DIN EN 196), 7 суток, 23°С | 32 Н/мм² | ||

| Прочность на изгиб (ГОСТ 10180-2011), МПа — 7 суток при 23°С — 8 ч при 60 °С + последующие 7 суток при 23°С | 32,79 43,70 | ||

| Прочность на сжатие (DIN EN 196), 7 суток, 23°С, МПа | 74 | ||

| Прочность на сжатие (ГОСТ 10180-2011), МПа — 7 суток при 23°С — 8 ч при 60 °С + последующие 7 суток при 23°С | 66,74 88,11 | ||

| Модуль упругости при растяжении (EN ISO 527), 7 суток, 23°С | 5000 | ||

| Модуль упругости при изгибе (ISO 178), 7 суток, 23°С | 4700 | ||

| Удлинение при разрыве (EN ISO 75), 7 суток, 23°С | 1 % | ||

| Максимальная температура эксплуатации | 60 °C | ||

Устройство полов

Наливные полы на полимерной основе

DensTop EP 400

Двухкомпонентное прозрачное эпоксидное связующее для создания высоконаполненных износостойких покрытий требуемых цветов с различной фактурой поверхности.

Подробнее ⟶

DensTop EP 500

Двухкомпонентная самовыравнивающаяся смесь на эпоксидной основе для промышленных полов необходимых цветов с различной фактурой поверхности

Подробнее ⟶

DensTop EP 500 AS

Двухкомпонентный самовыравнивающийся эпоксидный состав для укладки цветных антистатических и искробезопасных промышленных полов.

Подробнее ⟶

DensTop EP 501

Эпоксидный состав для промышленных полимерных полов

Техническое описание

Подробнее ⟶

DensTop PM 601

Трехкомпонентная цементно-полиуретановая грунтовка для снижения пористости основания и повышения адгезии цементно-полиуретановых покрытий.

Подробнее ⟶

DensTop PM 605 FC

Трехкомпонентная цементно-полиуретановая тиксотропная цветная композиция для создания плинтусов и вертикальных покрытий с высокой химической стойкостью, стойкостью.

..

..Подробнее ⟶

DensTop PM 605 Поток

Трехкомпонентный цементно-полиуретановый самовыравнивающийся цветной раствор на водной основе для гладкого покрытия с отличной химической стойкостью, устойчивостью к…

Подробнее ⟶

DensTop PM 605 Flow АС

Трехкомпонентный цементно-полиуретановый наливной цветной раствор на водной основе для выравнивания поверхностей с отличной химической стойкостью, устойчивостью к…

Подробнее ⟶

Мастерок DensTop PM 605

Трехкомпонентный цементно-полиуретановый цветной раствор на водной основе для противоскользящего покрытия с отличной химической стойкостью, стойкостью к истиранию, стойкостью к истиранию,…

Подробнее ⟶

DensTop PU 500

Двухкомпонентный самонивелирующийся цветной полиуретановый состав для создания бесшовных, эластичных, ударопрочных и износостойких полов требу…

Подробнее ⟶

DensTop PU 500 Flex

Двухкомпонентный цветной самовыравнивающийся полиуретановый состав для создания эластичного, ударопрочного и износостойкого напольного покрытия класса люкс.

Можно прим…

Можно прим…Подробнее ⟶

DensTop PU 700 Шелл

Полиуретановое гидроизоляционное покрытие для оснований с высокими механическими нагрузками

Подробнее ⟶

DensTop PU 730 UF Color

Двухкомпонентное полиуретановое защитное покрытие быстрого ввода в эксплуатацию

Подробнее ⟶

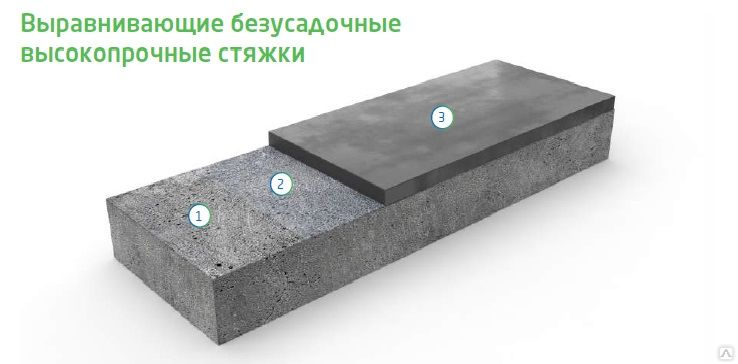

Наливные полы на минеральной основе

Стармекс ФФ

Однокомпонентный самовыравнивающийся раствор на цементной основе для ремонта, выравнивания и отделки полов.

Подробнее ⟶

Пол Starmex

Однокомпонентный быстросхватывающийся раствор для стяжки пола

Подробнее ⟶

Стармекс Поток

Однокомпонентный наливной раствор на цементной основе с добавлением полимерной фибры для устройства высокопрочной стяжки пола с быстрым набором прочности.

Подробнее ⟶

Нивелир Starmex

Однокомпонентный состав на цементной основе с добавлением облегченного наполнителя для ремонта и выравнивания бетонных оснований.

Используется в…

Используется в…Подробнее ⟶

Усилители

Стяжка Starmex СR

Состав однокомпонентный на цементной основе с добавлением корундового заполнителя и полимерных волокон для упрочнения свежеуложенного бетонного пола с применением…

Подробнее ⟶

Топ Starmex

Состав однокомпонентный для упрочнения свежеуложенного бетонного пола

Подробнее ⟶

Топ Starmex KR

Однокомпонентный состав для упрочнения свежеуложенного бетонного пола.

Подробнее ⟶

Грунтовки

DensTop EP 100

Двухкомпонентная грунтовка на основе эпоксидной смолы для повышения адгезии полиуретановых и эпоксидных покрытий к основанию. Закрывает поры и удаляет пыль. Это…

Подробнее ⟶

DensTop EP 104

Двухкомпонентный предварительно наполненный грунт на основе эпоксидной смолы для повышения адгезии полиуретановых и эпоксидных покрытий к основанию.

Заполняет дефекты поверхности, се…

Заполняет дефекты поверхности, се…Подробнее ⟶

DensTop EP 105

Двухкомпонентная эпоксидная грунтовка на водной основе для повышения адгезии полимерных полов, а также для защиты свежего бетона от быстрого испарения…

Подробнее ⟶

DensTop EP 105 AS

Двухкомпонентная электропроводящая эпоксидная грунтовка на водной основе для антистатических полов. Повышает адгезию полиуретановых и эпоксидных покрытий к основанию.

Подробнее ⟶

DensTop EP 106

Двухкомпонентный грунт на эпоксидной основе для повышения адгезии полиуретановых и эпоксидных покрытий к сухим и влажным основаниям, в том числе загрязненным…

Подробнее ⟶

ДенсТоп БДМ 600

DensTop PM 600 — трехкомпонентный цементно-полиуретановый грунтовочный состав, специально разработанный для использования в системах покрытий DensTop PM с целью повышения…

Подробнее ⟶

Лак

DensTop EP 300

Двухкомпонентный глянцевый прозрачный лак на основе эпоксидной смолы низкой вязкости.

Применяется в качестве финишного слоя при устройстве полимерных систем полов из…

Применяется в качестве финишного слоя при устройстве полимерных систем полов из…Подробнее ⟶

DensTop PU 305

Двухкомпонентный полиуретановый лак на водной основе для укладки прозрачного полуматового верхнего слоя полиуретановых и эпоксидных полов. Костюм…

Подробнее ⟶

DensTop PU 310

Двухкомпонентный полиуретановый лак, содержащий растворители, для устройства прозрачного полуматового финишного покрытия полиуретановых и эпоксидных полов…

Подробнее ⟶

Вспомогательные материалы

DensTop Купрум

Лента медная токопроводящая самоклеющаяся для антистатических и искробезопасных полов

Подробнее ⟶

Наполнитель DensTop

Наполнитель для устройства полимерных покрытий, изготовления ремонтно-декоративных составов

Подробнее ⟶

Манокрил Бонд

Грунтовка однокомпонентная для различных типов оснований

Подробнее ⟶

Стармекс РП

Быстротвердеющая смесь для аварийного ремонта промышленных бетонных полов

Подробнее ⟶

Сброс пароля администратора, блокчейн-ботнеты и централизованное управление RCE

WordPress 5. 7 должен быть выпущен 9 марта, и он позволит администраторам отправлять пользователям электронные письма для сброса пароля. Ботнет злоупотребляет блокчейном Биткойн для управления и контроля, в то время как VMWare исправляет критическую ошибку удаленного выполнения кода во всех установках vCenter по умолчанию. У пользователей Android теперь есть простой способ проверить безопасность пароля. Мы говорим о последствиях раскрытия информации об уязвимостях и о том, как прошлогодняя уязвимость файлового менеджера не оказала долгосрочного влияния на базу установки или рост плагинов. Мы также обсудим, как усталость инвесторов от взлома данных снизила влияние сбоев кибербезопасности на курс акций.

7 должен быть выпущен 9 марта, и он позволит администраторам отправлять пользователям электронные письма для сброса пароля. Ботнет злоупотребляет блокчейном Биткойн для управления и контроля, в то время как VMWare исправляет критическую ошибку удаленного выполнения кода во всех установках vCenter по умолчанию. У пользователей Android теперь есть простой способ проверить безопасность пароля. Мы говорим о последствиях раскрытия информации об уязвимостях и о том, как прошлогодняя уязвимость файлового менеджера не оказала долгосрочного влияния на базу установки или рост плагинов. Мы также обсудим, как усталость инвесторов от взлома данных снизила влияние сбоев кибербезопасности на курс акций.

Вот временные метки и ссылки на случай, если вы захотите попрыгать, а стенограмма приведена ниже.

0:41 Wordfence/Defiant набирает сотрудников, и мы предлагаем подарочную карту на 500 долларов каждому, кто порекомендует успешного кандидата. весь мир

3:00 WordPress 5. 7 позволит администраторам отправлять электронные письма для сброса пароля

7 позволит администраторам отправлять электронные письма для сброса пароля

6:20 Этот ботнет злоупотребляет блокчейном Биткойн, чтобы оставаться в тени

9:52 VMWare исправляет критическую ошибку RCE во всех установках vCenter по умолчанию

11:53 Пользователи Android теперь имеют простой способ проверить безопасность пароля сбои кибербезопасности

Найдите нас в своем любимом приложении или на платформе, включая iTunes, Google Podcasts, Spotify, YouTube, SoundCloud и Overcast.

Щелкните здесь, чтобы загрузить версию этого подкаста в формате MP3. Подпишитесь на нашу RSS-ленту.

Эпизод 106 Стенограмма

Оперативная память:

Добро пожаловать в подкаст «Думай как хакер» о WordPress, безопасности и инновациях. Я Рам Галл, аналитик угроз в Wordfence, и со мной директор по маркетингу Кэти Зант. Кэти, как дела?

Кэти:

Все очень, очень хорошо по сравнению с прошлой неделей. Похоже, что Техас несколько оправился. По крайней мере, погода восстановилась. Я думаю люди здесь-

Похоже, что Техас несколько оправился. По крайней мере, погода восстановилась. Я думаю люди здесь-

Ram:

Есть ли электричество и вода сейчас?

Кэти:

У меня есть сила. У меня есть вода. Небо вчера было голубым. Судя по всему, у нас выпадет град размером с мячик для пинг-понга. Что с Техасом? Я не знаю. Однако это интересно. Надо сохранить-

Баран:

В Техасе все крупнее, даже град.

Кэти:

Даже град. Это сумасшедшее место. В любом случае, все хорошо. И у нас есть кое-что интересное, кое-что важное, происходящее с Wordfence.

Рам:

Я слышал, мы нанимаем.

Кэти:

Мы нанимаем. Мы набираем на четыре конкретные роли. Это старшие роли. Итак, мы хотели подсластить горшок для всех наших слушателей, которые слушают, кто… Да ладно. Вы, ребята, знаете кого-то, кто удивителен. Кто-то, кто ищет-

Ram:

И вы тоже любите свободные деньги, верно?

Кэти:

А тебе нравятся свободные деньги. Итак, мы решили собрать все эти вещи воедино, и мы хотим, чтобы вы порекомендовали кого-то, кто, по вашему мнению, будет исключительным в одной из этих ролей и кому понравится веселая, динамичная среда, которую мы здесь, в Wordfence.

Итак, мы решили собрать все эти вещи воедино, и мы хотим, чтобы вы порекомендовали кого-то, кто, по вашему мнению, будет исключительным в одной из этих ролей и кому понравится веселая, динамичная среда, которую мы здесь, в Wordfence.

Кэти:

У нас есть служба безопасности. Нам нужен кто-то, кто находится на сцене AWS. Мы ищем пару старших разработчиков PHP и старшего исследователя, которые очень заинтересованы в производительности веб-сайта. Если вы знаете кого-то и порекомендуете кого-то, мы дадим вам подарочную карту на 500 долларов, если вы порекомендуете успешного кандидата. И если вы считаете, что можете стать успешным кандидатом, мы будем рады поговорить с вами. В примечаниях к шоу есть ссылки на описания этих вакансий, чтобы вы могли получить полную информацию о том, что влечет за собой эта работа, и о преимуществах работы здесь, в Defiant. Привилегии, которые даже включают неделю отпуска между Рождеством и Новым годом, что всегда приятно. Тебе это не нравится, Рам?

Оперативная память:

Да. Ага. Честно говоря, последние несколько лет мы этим занимались, но они, наконец, сделали это официальной политикой, а не просто крутой вещью, которую мы решили сделать в последнюю минуту.

Ага. Честно говоря, последние несколько лет мы этим занимались, но они, наконец, сделали это официальной политикой, а не просто крутой вещью, которую мы решили сделать в последнюю минуту.

Кэти:

Да, точно. Это хороший способ завершить год. Просто вспомните прошлый год и запланируйте будущее. Всегда хорошее время.

Kathy:

У нас также есть школьная инициатива K-12, уборка территории и аудит территории, доступные для любой государственной или финансируемой государством школы в США, Канаде, Мексике и в любой точке мира. Если вы знаете школу, которой не помешала бы охрана, отправьте их нам. Мы очищаем и проверяем эти сайты бесплатно, а также обучаем преподавателей. Эта программа продолжается и продолжает пользоваться успехом, поэтому мы просто хотели упомянуть об этом. Мы будем рады вашим рекомендациям. Просто отправьте эти школы к нам.

Кэти:

Итак, мы увидели кое-что интересное в WordPress 5. 7. Рам, что ты знаешь?

7. Рам, что ты знаешь?

Оперативная память:

WordPress 5.7 на самом деле выполняет давно запрошенную функцию, позволяющую администраторам отправлять ссылки для сброса пароля. И это очень круто. Я имею в виду, что существует некоторый потенциал для злоупотреблений с помощью социальной инженерии, но я имею в виду, что если подумать, злоумышленник уже может запросить сброс пароля для пользователя, если он знает или может угадать имя пользователя или адрес электронной почты, так что это не так. злоумышленники все равно не могут отправлять людям сброс пароля.

Кэти:

Конечно, конечно. Теперь эта функция внедряется в WordPress 5.7, который появится довольно скоро. Это был билет пятилетней давности, который был в системе отслеживания, и он позволит администраторам вручную отправлять ссылку для сброса пароля пользователям вместо того, чтобы инструктировать пользователя о том, что делать, как действовать. Это. Администратор может просто сказать: «Хорошо, позвольте мне отправить это вам», вместо того, чтобы пытаться что-то объяснить, возможно, пользователю, который является просто подписчиком, или пользователю, который является студентом в системе управления обучением, чтобы в основном потерять это. ссылку на пароль, чтобы они могли продолжить и сбросить этот пароль.

ссылку на пароль, чтобы они могли продолжить и сбросить этот пароль.

Кэти:

Но, очевидно, что ссылка для сброса пароля будет находиться в нескольких местах, и если этот сайт когда-либо будет взломан, существует вероятность, что это может привести к тому, что злоумышленник сможет использовать чтобы побудить пользователя выполнить некоторые действия.

Рам:

Я имею в виду, что меня это не особо беспокоит. WordPress теперь имеет довольно сильную защиту от подделки межсайтовых запросов. Я думаю, что на самом деле единственная потенциальная проблема, которую мы можем видеть, заключается в том, что теперь есть ожидание, что вы можете получить законное электронное письмо для сброса пароля, отправленное администратором, не запрашивая его. Итак, я имею в виду, что вполне возможно, что их можно подделать и использовать в фишинговых атаках.

Ram:

Вы отправляете кому-то что-то похожее на ссылку для сброса пароля и говорите: «Привет, я администратор вашего сайта. Похоже, ваш пароль мог быть скомпрометирован, поэтому я отправляю вам эту ссылку», а затем прошу их ввести ее на фишинговом сайте. С этим все еще есть некоторые предостережения: если они войдут в систему со своим новым паролем и обнаружат, что он не работает, будут ли они снова сбрасывать его на тот же пароль? Я имею в виду, я мог видеть, что этим злоупотребляют. Я вижу, что этим довольно сложно злоупотреблять, но всегда есть потенциал.

Похоже, ваш пароль мог быть скомпрометирован, поэтому я отправляю вам эту ссылку», а затем прошу их ввести ее на фишинговом сайте. С этим все еще есть некоторые предостережения: если они войдут в систему со своим новым паролем и обнаружат, что он не работает, будут ли они снова сбрасывать его на тот же пароль? Я имею в виду, я мог видеть, что этим злоупотребляют. Я вижу, что этим довольно сложно злоупотреблять, но всегда есть потенциал.

Кэти:

Конечно. В основном мы просто хотим, чтобы люди знали, что эта новая функция существует, и с любой новой функцией, которая появляется, есть потенциал для ее использования уникальным и невиданным ранее способом, поэтому просто нужно знать, что эта функция существует. Что, если ссылка с паролем появляется в папке «Входящие» пользователя, этот пользователь обязательно должен посмотреть на нее, если это неожиданно, и изучить ее, прежде чем он начнет бессистемно щелкать ссылки и путешествовать по Интернету, верно?

Оперативная память:

Да. Я имею в виду, что это похоже на получение странного запроса, например, что-то, что может быть запросом на целевой фишинг в почтовом ящике вашей компании. Если вы получаете запрос на что-то, что вы не ожидали от кого-то, просто проверьте с ними через другой канал. Если вы получите ссылку для сброса пароля от администратора, возможно, вы свяжетесь с ним и спросите: «Эй, вы отправили это нарочно?»

Я имею в виду, что это похоже на получение странного запроса, например, что-то, что может быть запросом на целевой фишинг в почтовом ящике вашей компании. Если вы получаете запрос на что-то, что вы не ожидали от кого-то, просто проверьте с ними через другой канал. Если вы получите ссылку для сброса пароля от администратора, возможно, вы свяжетесь с ним и спросите: «Эй, вы отправили это нарочно?»

Кэти:

Точно. Ладно, идем дальше. Давайте посмотрим на этот ботнет, который, как мы видели, злоупотреблял цепочками биткойнов, чтобы оставаться в тени. Теперь Биткойн сходит с ума в новостях.

Оперативная память:

Ваш любимый. Это твой любимый. Я знаю, это.

Кэти:

Это везде. Все говорят о биткойнах. Я имею в виду, когда актив работает так, как люди не ожидали или предсказуемо, все начинают об этом говорить. Как только криптовалюта начинает расти в цене, мы начинаем видеть, как злоумышленники пытаются использовать любую доступную им технологию, чтобы либо добывать эту криптовалюту, либо вымогать людей из криптовалюты. Это просто становится еще одним способом, которым мы видим, что злоумышленники пытаются монетизировать атаки, верно?

Это просто становится еще одним способом, которым мы видим, что злоумышленники пытаются монетизировать атаки, верно?

Оперативная память:

Да.

Кэти:

Что мы видим с этим?

Оперативная память:

Итак, одна из особенностей блокчейна заключается в том, что он представляет собой неизменяемую запись того, что произошло. Это на самом деле интересно. Ботнет, который использовал его как вредоносное ПО, которое на самом деле используется для майнинга другой криптовалюты. В данном случае это Monero, который популярен среди злоумышленников, потому что его невозможно отследить или, по крайней мере, очень трудно отследить. И, кстати, эти ребята на самом деле не очень хорошо работают. Судя по всему, они добыли около 30 000 долларов в Monero, что на самом деле не так много, учитывая.

Кэти:

Да, давай.

Оперативная память:

В любом случае, похоже, что они делали вредоносное ПО, которое искало инструкции C2… Итак, вот что касается систем управления и контроля, их очень легко нарушить. Если ваше вредоносное ПО запрашивает новые инструкции из такого-то домена или такого-то IP-адреса, то хостинг-провайдеру или регистратору домена довольно легко удалить их по запросу правительства или исследователей безопасности, как только они выяснят там что-то злонамеренное происходит там.

Если ваше вредоносное ПО запрашивает новые инструкции из такого-то домена или такого-то IP-адреса, то хостинг-провайдеру или регистратору домена довольно легко удалить их по запросу правительства или исследователей безопасности, как только они выяснят там что-то злонамеренное происходит там.

Оперативная память:

Итак, многим вредоносным программам, которые полагаются на эту инфраструктуру управления и контроля, нужен способ выяснить, хорошо, где я должен запрашивать инструкции дальше, потому что моя текущая лента инструкций не работает?

Ram:

Они в основном добавили алгоритм, который просматривает конкретный биткойн-кошелек и проверяет, сколько на него было отправлено, и он использовал этот номер в Сатоши, который, я забыл, если это сто тысячная биткойна, но очень небольшие суммы денег. Он использует это число и в основном разбивает его и анализирует в IP-адрес, и этот IP-адрес является IP-адресом следующего сервера, который они должны проверить.

Кэти:

Это безумие.

Оперативная память:

Да. Поскольку он в значительной степени неизменен, вы не можете его отключить, но вы можете отправить на него деньги и испортить IP-адрес.

Кэти:

Взломать хакеров.

Оперативная память:

Довольно много. И это дешевле, чем вернуть IP-адрес на прежнее место, но злоумышленник, вероятно, контролирует этот кошелек. Предоставление им денег кажется не лучшим способом заставить их остановиться, особенно если они могут просто дать себе больше денег, чтобы отменить то, что вы только что сделали.

Ram:

Я думаю, что в будущем мы увидим гораздо больше, просто потому, что это новый метод командования и управления. Мы видели это в новостях Twitter. Мы видели это в лентах Instagram. За последние несколько лет мы видели всевозможные методологии C2, которые просто дикие.

Кэти:

Да, интересно, потому что все, что записано в блокчейне, там и есть. Это не то, что можно стереть или отменить, это просто есть. Будет интересно посмотреть и посмотреть, как другие люди используют технологии блокчейна новыми способами, чтобы, я не знаю, быть мерзавцами в Интернете, я думаю.

Это не то, что можно стереть или отменить, это просто есть. Будет интересно посмотреть и посмотреть, как другие люди используют технологии блокчейна новыми способами, чтобы, я не знаю, быть мерзавцами в Интернете, я думаю.

Оперативная память:

Довольно много.

Кэти:

Да.

Оперативная память:

Говоря о вонючках в Интернете, оказалось, что была ошибка VMWare, критическая ошибка удаленного выполнения кода во всех установках vCenter по умолчанию. Таким образом, сервер vCenter — это, по сути, решение для централизованного управления хостами виртуальных машин.

Кэти:

Хорошо. Это похоже на ManageWP для WordPress, это для централизованного сервера для хостов виртуальных машин, верно?

Оперативная память:

Вроде того, да. Ага. По сути, он управляет всеми виртуальными машинами в сети организации, которые они настроили для фактического использования виртуальных машин. В любом случае, клиент vSphere, по сути, имел уязвимость удаленного выполнения кода. Это было в одном из подключаемых модулей сервера vCenter, связанных с так называемыми операциями vRealize, но дело в том, что он был уязвим, даже если вы не использовали этот конкретный подключаемый модуль.

В любом случае, клиент vSphere, по сути, имел уязвимость удаленного выполнения кода. Это было в одном из подключаемых модулей сервера vCenter, связанных с так называемыми операциями vRealize, но дело в том, что он был уязвим, даже если вы не использовали этот конкретный подключаемый модуль.

Оперативная память:

Злоумышленник, имеющий сетевой доступ к порту 443, который является просто стандартным портом SSL или TLS, может использовать эту проблему для выполнения команд с неограниченными привилегиями в базовой операционной системе, на которой размещен сервер, что, вероятно, также дать им контроль над всеми виртуальными машинами, которыми он управлял. Для некоторых организаций это будут все их серверы. По-видимому, они уже видели, как это атакуют в дикой природе на нескольких тысячах уязвимых серверов, выставленных в Интернете. Так что да, мне жаль эти организации. Если ваша организация использует это, пожалуйста, обновите.

Кэти:

Здорово. Это просто послало мурашки по моей спине. Очень, очень страшно. Так что обязательно обновляйтесь, если у вас что-то происходит с сервером VMWare и vCenter. Страшный.

Это просто послало мурашки по моей спине. Очень, очень страшно. Так что обязательно обновляйтесь, если у вас что-то происходит с сервером VMWare и vCenter. Страшный.

Оперативная память:

Если вы управляете несколькими хостами виртуальных машин с помощью сервера vCenter, то об этом обязательно нужно знать. Если вы просто работаете на рабочем столе или используете VMware для запуска виртуальной машины, у вас, вероятно, все в порядке. Я имею в виду, ты определенно в порядке, но да.

Кэти:

Вау. Что ж, похоже, у пользователей Android теперь есть простой способ проверить безопасность пароля. Что с этим происходит?

Рам:

Не знаю, слышали ли вы о Have I Been Pwned-

Кэти:

Слышал.

Оперативная память:

Это онлайн-сервис, который вы можете использовать, чтобы узнать, был ли ваш пароль раскрыт в результате каких-либо утечек данных. Это действительно хорошо, потому что так много утечек данных являются результатом раскрытия паролей в результате других утечек данных, что это уже даже не смешно. Так что да, используйте менеджер паролей с уникальными паролями для каждой службы, которую вы используете, пожалуйста.

Так что да, используйте менеджер паролей с уникальными паролями для каждой службы, которую вы используете, пожалуйста.

Ram:

В любом случае, это работает очень похоже на Have I Been Pwned. Он в основном использует криптографию, чтобы гарантировать, что служба проверки паролей никогда не получит ваш пароль, который вы проверяете. Даже не только хэш пароля, который вы проверяете. Что, если вы хотите узнать больше о хэшах паролей, вы можете послушать наш предыдущий подкаст и наше шоу Wordfence Live о шифровании.

Оперативная память:

В любом случае, в основном телефон или устройство отправляет первую часть хэша пароля в службу, а служба отправляет обратно зашифрованный набор взломанных хэшей и сравнивает их без какой-либо стороны. зная полный хэш, который вы проверяете, или полный хэш взломанных паролей. Это довольно круто. Если вы можете включить его, пожалуйста, сделайте это, потому что таким образом он сообщит вам, если вы используете пароль, который был взломан в любом из ваших приложений Android. И в большинстве из них, если вы не входите напрямую с Google или Facebook OAuth, у вас, вероятно, есть учетная запись, настроенная с паролем, который вы, вероятно, использовали где-то еще.

И в большинстве из них, если вы не входите напрямую с Google или Facebook OAuth, у вас, вероятно, есть учетная запись, настроенная с паролем, который вы, вероятно, использовали где-то еще.

Ram:

Я помню, как недавно меня взломали при взломе GrubHub, потому что я повторно использовал для этого пароль, так что это очень важно.

Кэти:

Очень важно. Так что это присутствует во всех телефонах Android.

Оперативная память:

Если вы в курсе, да.

Кэти:

Это проект Google. Пусть это будет вам напоминанием о том, что вы должны использовать менеджер паролей. У большинства основных менеджеров паролей есть версия как для настольного компьютера, так и для телефона, iOS или Android, и всегда у этих инструментов есть способы сообщить вам, что вы используете пароли в нескольких местах, проверки паролей, типы функций. . Всегда хорошо, чтобы это работало и в ваших приложениях, просто по всем направлениям. Вы больше не можете иметь только один пароль.

Вы больше не можете иметь только один пароль.

Кэти:

Эй, хочешь услышать самую страшную историю? Одна из первых компаний, в которой я когда-либо работал в сетевом отделе, и одним из наших паролей к серверу был Flowbee.

Рам:

О боже. Это отстой, и это режет.

Кэти:

Это хреново и режет. Это не должен был быть пароль, но раньше вы могли повторно использовать пароли и делать такие глупые, забавные вещи. Больше никогда.

Оперативная память:

Больше никогда.

Кэти:

Да. Итак, давайте немного поговорим об этой статье, которую вы нашли, Рэм, об усталости от взлома данных. Что это значит и что это значит для… Я имею в виду, что вы, Хлоя и наша команда по анализу угроз постоянно находите уязвимости и работаете с разработчиками плагинов, разработчиками тем, со всеми, кто связан с WordPress, помогая им исправлять их код и написать более безопасный код. Но затем, конечно, наступает момент, когда это исправлено, и когда правила брандмауэра и обновления произошли, вы должны опубликовать подробности о том, что вы нашли, в образовательных целях, для поддержания ваших сертификатов. И многим, я думаю, разработчикам плагинов и еще кому-то, им больно, когда вы, ребята, публикуетесь?

Но затем, конечно, наступает момент, когда это исправлено, и когда правила брандмауэра и обновления произошли, вы должны опубликовать подробности о том, что вы нашли, в образовательных целях, для поддержания ваших сертификатов. И многим, я думаю, разработчикам плагинов и еще кому-то, им больно, когда вы, ребята, публикуетесь?

Оперативная память:

Мы слышали некоторые опасения, что публикация уязвимости сократит долю плагина на рынке. И знаешь, что? Мы видели, как это происходило в очень короткие сроки, но они почти всегда восстанавливались. Даже уязвимость файлового менеджера, прошлогодняя

Кэти:

Да, это было плохо.

Оперативная память:

Это было очень плохо. Это оказало огромное влияние. Это был почти худший сценарий во всем, кроме того, как они справились с этим. Справились довольно быстро, но это уже был нулевой день. К тому времени, когда о нем узнали, он уже использовался, и у него было много установок, и он затронул множество сайтов. Наша команда по очистке сайтов по-прежнему занимается очисткой сайтов, на которые это повлияло и на которых в то время не было Wordfence.

Наша команда по очистке сайтов по-прежнему занимается очисткой сайтов, на которые это повлияло и на которых в то время не было Wordfence.

Рам:

Так что, да, это было грандиозно. И знаешь, что? Их рост установок упал. Месяца полтора он был отрицательным, а потом вернулся. Рост не вернулся к прежнему уровню, но количество установок осталось прежним, и рост по-прежнему положительный, и рост снова стал положительным примерно через полтора месяца после того, как о нем стало известно. Так что да, если вы беспокоитесь о влиянии уязвимости в вашем плагине, не беспокойтесь. Гораздо лучше исправить, чем затронуть людей и не исправить.

Кэти:

Верно. Ну, было несколько крупных… Я имею в виду Target. Когда это было? 2013 год, когда у Target были скомпрометированы все их кассовые аппараты в торговых точках, а данные кредитных карт были скомпрометированы. Я не переставал делать покупки в Target, и Target поправился довольно хорошо. Это не разрушило их полностью, верно?

Оперативная память:

Да. IBM провела некоторое исследование стоимости отчета об утечке данных, и я имею в виду, да. Имейте в виду, что это за пределами экосистемы плагинов WordPress, так что это совершенно другой контекст. Если вы говорите о том, сколько стоит взлом базы данных крупной компании, корпоративный сектор может ожидать, что средний счет составит около 3,8 миллиона долларов, а некоторые из них могут вырасти до 39 долларов.2 миллиона, чтобы фактически исправить нарушение.

IBM провела некоторое исследование стоимости отчета об утечке данных, и я имею в виду, да. Имейте в виду, что это за пределами экосистемы плагинов WordPress, так что это совершенно другой контекст. Если вы говорите о том, сколько стоит взлом базы данных крупной компании, корпоративный сектор может ожидать, что средний счет составит около 3,8 миллиона долларов, а некоторые из них могут вырасти до 39 долларов.2 миллиона, чтобы фактически исправить нарушение.

Ram:

Но они провели исследование курсов акций компаний, которые раскрыли нарушения, и еще, скажем, в 2013 году, было огромное влияние, но даже в 2019 году цены на акции упали примерно на 7% после была раскрыта утечка данных. Сейчас он падает всего на три с половиной процента. Таким образом, люди привыкают к тому, что утечка данных происходит просто как плата за ведение бизнеса. Это не значит, что их не нужно решать, потому что они абсолютно необходимы. Если их не решать, то это приводит к гораздо более серьезным долгосрочным последствиям.

Оперативная память:

Судя по этому исследованию, восстановление цен заняло около 100 дней, а общая производительность за шесть месяцев после взлома была лишь немного хуже. Итак, нарушения случаются. Обращайтесь к ним, исправляйте их, принимайте меры предосторожности, если можете, но ответ действительно является одним из самых важных вещей.

Кэти:

Верно. Программное обеспечение для меня и, я думаю, для всех нас — это доверие, верно? Ваш сайт WordPress, вы верите, что разработчик плагина проделал хорошую работу, создав не только функциональность, но и безопасность этого кода, и вы доверяете ему, поэтому устанавливаете его на свой сайт. Доверие приходит по-разному, верно? Итак, если у вас есть уязвимость, и вы ее исправляете, но не сообщаете, что исправляете ее, или вы не сообщаете, что происходит в следующей версии сайта, или вы не сообщаете, что что-то могло исчезнуть неправильно, это разрушает доверие. Эта секретность… Это не правильно-

Оперативная память:

Секретность.

Кэти:

Секретность, это слово.

Ram:

Попытка скрыть что-то, быть подлым и подозрительным, и «Никто никогда не узнает, что меня взломали». Да, это тоже… Во многих случаях закон требует, чтобы вы сообщали о нарушении. Если вы на самом деле не предпримете соответствующих действий, тогда вы столкнетесь с проблемами. Я имею в виду, что это все еще дорого. Прозрачность хорошая.

Кэти:

Прозрачность лучше. Поэтому, когда вы оцениваете плагин для размещения на своем сайте, это фактор, который влияет на вопрос: «Собираюсь ли я установить это на свой сайт? Доверяю ли я этому разработчику?» Вы идете и смотрите их журнал изменений, и если у них была знаменитая ошибка, известная как уязвимость… Марк любит называть их знаменитыми ошибками. Если у них это было, как они с этим справились? Они раскрыли это в своем журнале изменений? Как это было исправлено? Как они работали с исследователями безопасности, которые, возможно, раскрыли это вместе с ними? Если в прошлом был нулевой день, как они с ним справились? Вы оцениваете, доверяете ли вы кому-то или нет, основываясь на том, как они себя вели в прошлом, когда им приходилось с чем-то сталкиваться. Известные баги, функциональные проблемы? Эта прозрачность действительно многое говорит о разработчике плагинов. Так что, я думаю, это фактор, когда вы оцениваете плагин.

Известные баги, функциональные проблемы? Эта прозрачность действительно многое говорит о разработчике плагинов. Так что, я думаю, это фактор, когда вы оцениваете плагин.

Оперативная память:

Это действительно так. Если вы видите в чьем-то журнале изменений, по крайней мере, ищите исправленную проблему безопасности. Если журнал изменений никогда не исправлял проблему безопасности, то я не знаю, стал бы я доверять плагину, который существует уже некоторое время и никогда не исправлял проблему безопасности.

Кэти:

Верно. У всех есть ошибки знаменитостей в тот или иной момент, не так ли?

Оперативная память:

Довольно много, да.

Кэти:

Так что очень важно, как вы решаете эти проблемы и как вы сообщаете о них. Всем исследователям безопасности и всем разработчикам плагинов и тем, с которыми мы работаем, мы очень рады, когда видим разработчиков плагинов, у которых есть политика безопасности на их сайте.

Всего комментариев: 0