Hips что это: What is a Host-Based Intrusion Prevention System (HIPS)?

Содержание

Архив рубрик | ITSec.Ru

Все рубрики

Всего рубрик: 67

Всего статей: 2394

Всего авторов: 1215

Всего изданий: 102

Защита информации (163)

10 ключевых правил для безопасности вашей сети

ALTELL NEO 200 – комплексная безопасность сети

Bring Your Own Device. . . и ничего не трогай?

Canadian Personal Information Protection and Electronic Documents Act (PIPEDA)

CrimeWare: новый виток противостояния. Аналитическая статья «Лаборатории Касперского»

Externet VPN: просто о сложном

Guide to Protecting the Confidentiality of Personally Identifiable Information (PII) (Draft)

Официальный раздел (1)

Постановление Правительства Российской Федерации от 21 апреля 2010 г. N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответст

Комплексные решения. Интегрированные системы (1)

Интегрированные системы (1)

Превью

Блокчейн и криптовалюта (5)

$2 млрд для криптовалют

Как быстро блокчейн придет в жизнь россиян?

Консенсусы и их уязвимости

Персональные данные и распределенные реестры

Цифровая экономика. Глобальные тренды и практики российского бизнеса

События (63)

«ИНФОФОРУМ»: власть и бизнес в борьбе за безопасность

«Инфофорум»: событие года

«ТБ-форум-2007»: участники об отрасли

«Антивирусный Центр»: 10 лет как по нотам

«ЗУБР-2009»: лауреаты и награды

«Инфосистемы Джет» завершила проект по приведению процессинговых систем ЗАО «Компания объединенных кредитных карточек» в соответствие с требованиями PCI DSS

«Требования и правоприменительная практика выполнения законодательства о персональных данных»

Вестник СНГ (2)

Во имя развития страны

Применение ЭЦП в Беларуси

Новости (34)

«Инфосистемы Джет»: 15 лет на рынке ИБ-интеграции

22 апреля 2005 года состоялось отчетное годовое собрание МОО «АЗИ»

CA и YAHOO! вместе на защите пользователей сети

Cisco: защита мобильных пользователей

Cisco: цифровое ТВ и информационные сообщения для пассажиров китайскго метро

Hewlett-Packard потеснит в России Asus и Acer?

HP: технологии и услуги для компаний среднего бизнеса, входящих в «Global 500 000»

ЗУБР (1)

Премия ЗУБР-2013: расширение сроков приема заявок в категории «Информационная безопасность»

В фокусе (340)

«Бизнес в области грузовых и пассажирских перевозок: инвестиции в информационное обеспечение»

«Блогмобиль» на улицах Нью-Йорка

«Поликом Про»: 15 лет на рынке информационных технологии!

«Поликом Про»: укрепление экономического могущества Российской Федерации

«PKI — Форум-2008»

«Белые хакеры» на страже транзакций

«Большая тройка» операторов связи: защита персональных данных

Колонка редактора (10)

Безопасные связи

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Тема номера (36)

«Анкад» смотрит в будущее

CobiT 4. 0

0

ruToken RF — ключ от всех дверей

Архитектура информационной безопасности ЕАИС таможенных органов

Банковская безопасность: современная ситуация

Безопасность банков сегодня

Безопасный on-line

Импортозамещение (12)

Где кроются реальные проблемы защиты АСУ ТП?

Гиперконвергентные ИТ-инфраструктуры и облака в России

Защита банкоматов: сложности применения продуктов Application Control

Киберпреступники против финансовых организаций

Некоторые аспекты защиты АСУ ТП

Перспективы развития технических средств защиты информации в России

Реальное импортозамещение

Межсетевые экраны (13)

Firewalls Next Generation на выставке InfoSecurity Russia

Firewalls: ориентация на потребителя

Next Generation Firewall – новое или забытое старое

TОП 5 ИБ-технологий, которые будут в вашей сети. Мнение лидера отрасли компании Palo Alto Networks

Мнение лидера отрасли компании Palo Alto Networks

Web-application firewalls

Анализ тенденций развития средств обеспечения межсетевой защиты

Межсетевой экран ИКС. С нами безопасно!

Комплексные системы безопасности (3)

Обзор DLP-решений

Превью

ТОП-5: что должен знать заказчик при построении комплексной защиты корпоративной среды

Антифрод (4)

«Первый рубеж сдан!»

Информационная безопасность – залог успеха бизнеса

Искусственный интеллект в антифроде – уже необходимость

Фрод: легче не допустить, чем лечить

Спецпроект: mobile security (41)

AirKey – современный доступ в информационные системы с помощью смартфона

BYOD – дверь в инфраструктуру предприятия

BYOD: будущее, которого нет

BYOD: вопросы безопасности

Mobile Device Management: разнообразие видов. Часть 1

Часть 1

Антивирусы для мобильных платформ

Атака на мобильный, жертва – человек

Колонка эксперта (8)

Как все начиналось

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

IS-Index (3)

IS-Index

Исследование: сколько и куда тратится средств

Что нужно потребителю?

Персоны (29)

«Лавина Пульс» – мобильный ситуационный центр руководителя

25 лет успешной работы на российском рынке!

D600: цифровизируем аналоговую радиостанцию

Houlin Zhao: «Нам есть чему поучиться у российских коллег»

Базовый баланс безопасности

Безопасность не должна мешать бизнесу

Биометрия — это удобно!

Электронный документооборот (13)

А вы задумывались о защите внешнего ЭДО?

Использование ЭП в ЭДО на предприятиях авиационной промышленности

Компания «Инфосистемы Джет» внедрила систему анализа и мониторинга эффективности мер безопасности в Фонде РЖС

Обеспечение юридической значимости ЭДО компании

От и до про ЭДО

Практические аспекты создания единой защищенной СЭД для обработки конфиденциальной информации

Российский рынок СЭД/ECM: перспективы развития

Облачная безопасность (10)

Cloud Security: взгляд на российский рынок

IDaaS – аутентификация как сервис

Возможно ли управлять безопасностью из облака уже сейчас?

Доверенное облако – миф или реальность

Облачные вычисления в России: возможности, вызовы и риски

Облачные сервисы: проблемы в доверии

Облачные технологии: миф или реальность?

Центры обработки данных (ЦОД) (13)

Data-центр — вопросы надежности

Жизнеобеспечение ЦОД: защита и риски

Защита виртуальных ЦОД

Защита межсетевого взаимодействия уровня «ЦОД – ЦОД»

Как обеспечить защиту виртуальной инфраструктуры ЦОД?

Обеспечение защиты ПДн в ЦОД: кто несет ответственность?

Сложности обеспечения ИБ в ЦОД

Кибервойна (16)

Бизнес и ИБ: сотрудничество или противостояние?

Жертвы и последствия киберпреступлений. NORTON REPORT 2013

NORTON REPORT 2013

Информатизация общества – новые цели для кибероружия

Как защититься от таргетированных атак?

Кибербезопасность: цикл осведомленности

Кибервойны будущего – к чему готовиться законодателям и корпорациям

Ландшафт угроз для систем промышленной автоматизации

Маркетинг (8)

Аутсорсинг информационной безопасности — это реальность

Безопасность в индустрии платежных карт

ЗАО «ИНФОПРО»: создание защищенных объектов информатизации «под ключ»

МВП СВЕМЕЛ: подводя итоги

Новая динамика вредоносного ПО: финансовая мотивация киберпреступников

Прочные позиции на рынке информационной безопасности

Российский рынок услуг информационной безопасности: год спустя

Обзоры, прогнозы, мнения (2)

SIEM vs новые угрозы: что необходимо SIEM для их оперативного выявления?

ИБ на пути BYOD

Таргетированные атаки (5)

Advanced Persistent Threat – расставляем точки над «i»

Активная защита как метод противодействия продвинутым киберугрозам

Анатомия таргетированной атаки. Часть 4

Часть 4

Как онлайн-риски переходят в офлайн и почему киберзащиты недостаточно

Система безопасности, способная решить 5 основных проблем руководителя по информационной безопасности

Компании (24)

«Плеяды» — защищенная информационная система для бюро кредитных историй

15 лет в авангарде речевых технологий

DeviceLock 5.72 — защита от локального администратора!

ZyWALL — объединенная защита сети

Аппаратно-программные СКЗИ КРИПТОН на защите АРМ

В помощь сисадмину

Добавляем безопасность

Концепции безопасности (22)

IDM в современной информационной инфраструктуре

UTM: раздвигая горизонты

Вопросы построения защищенных гетерогенных корпоративных ЛВС

Грамотное управление — залог успеха

Информационная безопасность в рамках единого экономического пространства России, Белоруссии, Казахстана и Украины

Коктейль из звуков

Мнение практика. Комментарий к статье В.Г. Грибунина

Комментарий к статье В.Г. Грибунина

DLP (57)

DeviceLock Data Breach Intelligence Разведка уязвимостей хранения данных

DLP в облаке — время договариваться

DLP как краеугольный камень механизма расследования инцидентов

DLP как эффективный инструмент работы с нелояльными сотрудниками

DLP на страже информации

DLP не является панацей

DLP по-русски — больше, чем просто DLP

Облака (9)

Cloud 2014 – прогнозы

Безопасный доступ к корпоративным облачным приложениям

Как защитить виртуальную инфраструктуру по требованиям ФСТЭК

Корпорация в облаках: так ли это опасно?

Мы не доверяем облаку или облако нам?

Облачный рынок SMB вырастет до $125 млрд к 2016 году

Средства безопасного доступа к корпоративным облачным приложениям

Управление (156)

«Компот из сухофруктов», илиМетоды формирования и поддержания культуры информационной безопасности в организации

«Пока гром не грянет – мужик не перекрестится»

42, или Правильная постановка задачи

DNA Distribution – самый быстро развивающийся партнер Thales e-Security в EMEA

SOC в действии

Summa Technologiae 2020

Автоматизация процесса управления информационной безопасностью

Криптография (77)

«Континент» на страже безопасной передачи данных по сети

30 лет стандартизациикриптографических технологий в России

Dual EC – криптографический стандарт с лазейкой

GateDefender Integra -новое устройство безопасности периметра

MS_Key четырех стихий

USB-ключи и брелоки

Актуальные вопросы применения электронных подписей

Проекты и решения (7)

DeviceLock контролирует доступ в «Одноклассники. ru» и другие социальные сети

ru» и другие социальные сети

NetWitness – новый игрок на рынке информационной безопасности

Большой секрет для маленькой компании

Как выбрать решение для защиты от утечек данных

Надежная защита с большой буквы Z

Последние тенденции эволюции DLP-систем

Эффективность DLP-систем: на стороне заказчика

Интернет вещей (internet of things, IOT) (3)

Развитие IoT-рынка

Рекордсмен по взломам

Факторы, влияющие на рост рынка IoT

Специальные технические средства (1)

Технологии защищенного звука

Сертификация и измерения (2)

Проблемы ЭМС ТС в вопросах защиты информации

Сертификация по РОСС RU. 0001. 01БИ00

Сети (11)

Безопасность персональных коммуникаций

Безопасность сетей NGN

Звукозапись для IP-телефонии: новое интеллектуальное решение

Конфиденциальные данные – под надежный контроль! Использование современной DLP-системы для предотвращения утечек информации

Сетевая безопасность платежных систем

Сканеры уязвимостейВзгляд со стороны вендора и со стороны пользователя

Создание безопасных сетей: подводные камни и как с ними бороться

Исследование (52)

«Персональные данные в России-2009»: что нового?

10 тезисов интернет-безопасности

DLP-системы в России: тенденции и перспективы

IDC впервые провела исследование отечественного рынка услуг в области информационной безопасности

Анализ рынка услуг в сфере ИБ со стороны предложения

Антивирусные компании делают ставку на скорость

Аутсорсинг безопасности в России

Итоги, достижения (9)

ITSEC + All-over-IP 2018: два праздника технологий вместо одного

Импортозамещение: результаты 2015 года

Итоги года

Итоги года и перспективы Рунета

Качество – главный аргумент в бизнесе

Обзор отечественных решений по безопасности

Практика импортозамещения на предприятиях энергетики

Практика и перспективы (1)

Новый взгляд на мошенничество в сфере компьютерной информации

JOB (58)

«Информзащита» примет участие в разработке ИБ-стандартов

59% Web-мастеров готовы работать «за идею»

CIO vs CISO = конфликт интересов? Или CIO + CISO = эффективный тандем?

Gartner: большинство IТ-директоров не видят возможностей для продолжения карьеры в той же роли

IT-специалисты сменят работу

А увольнять-то некого!

Ах вот ты какой, системный администратор!

Спецпроект: SaaS (4)

Антивирус в облаках. Устроит ли пользователя?

Устроит ли пользователя?

Белые пятна виртуализации

Будущее SaaS: прогнозы и перспективы развития

Миграция на облако: стимулы и препятствия

25 Кадр (2)

Безопасность мобильных банковских приложений

Управление инцидентами ИБ на основе SIEM-систем

Актуально (9)

VPN глазами клиента

Информационные системы: оценка рисков

Материалы круглого стола «Как мы выбираем VPN. Требования потребителя»

На страже безопасности — профессионалы

Несколько слов о коммерческой тайне

Проблема внутри? Решение там же!

Расширенный аудит событий в операционных системах Microsoft Windows

Биометрия (6)

Атаки на биометрические системы

Биопаспорт: шаг в будущее. Часть 1

Биопаспорт: шаг в будущее. Часть 2

Часть 2

Плюсы и минусы биометрической идентификации

Удаленная идентификация/аутентификация с использованием биометрии

Успех внедрения биометрии зависит от того, как выстроен процесс повышения осведомленности

Слово потребителям (2)

Лучшие продукты в области информационной безопасности

Лучшие продукты и системы — лауреаты Премии «ЗУБР-2005»

Техническое обозрение (18)

«Шпиону» вход заказан

Агенты оперативной доставки

Антишпионское ПО (antispyware)

Выбор системы защиты от внутренних угроз

Действующие лица и исполнители

Защита от внутренних угроз

Как бороться со шпионами

Удостоверяющие центры (1)

Документация удостоверяющего центра — базовый элемент инфраструктуры открытых ключей

Информационная безопасность компьютерных сетей (7)

Глобализация и импортозамещение: какие тренды будут актуальны на рынке ИБ в следующем году

Защита от социальной инженерии

Как осуществляется сбор киберулик

Киберсоветы для безопасности детей в Интернете

Компьютерные атаки на информационные ресурсы Российской Федерации: факты и цифры

Современные компьютерные угрозы: что реально угрожает бизнесу?

Современные тенденции кибербезопасности

Оборудование и технологии (585)

«Тонкие» точки доступа — новый уровень безопасности корпоративных сетей Wi-Fi

«VAS-ы» проблемы с SMS

«Аккорд-В». Защита без белых пятен

Защита без белых пятен

«Дорожная карта» для СЭД

«Мобильная» электронная подпись

«МультиКарта»: ресертификация на соответствие PCI DSS 3.0

«МФИ Софт» выпускает новую версию DLP-системы «Гарда Предприятие»

Цифровая трансформация (5)

Как технологии искусственного интеллекта трансформируют бизнес

Некоторые аспекты информационной безопасности технологии блокчейн

Российский бизнес: облачная трансформация сервисов ИБ

Спецназ информационных войн

Тенденции в регулировании технологии блокчейн в России и в мире

Разработка (4)

Методы анализа исходного кода

Патентное право как средство защиты новых разработок в области информационных технологий

Практические аспекты построения процесса безопасной разработки программного обеспечения

Применение методов анализа исходного кода при оценке защищенности информационных систем

Аттестация (2)

Аттестация без проблем

По четкому алгоритму

Деловой календарь (2)

Будущее — за интеллектуальными системами

«Интернет и Электронный округ-2005»

Соискатели (3)

«Эфрос» — контроль и администрирование команд Cisco

Премия «ЗУБР» — уникальный инструмент управления отношениями с потребителями и регуляторами

Формирование и контроль маскирующих шумов

АСУ ТП (25)

Актуальные вопросы защиты АСУ ТП

Актуальные вопросы защиты АСУ ТП

АСУ ТП, объекты КИИ, ГосСОПКА. Много сложных задач и одно решение

Много сложных задач и одно решение

Атаки на низкоуровневые протоколы АСУ ТП на примере HART

Безопасность АСУ ТП сегодня

Безопасность промышленных систем управления

Выстрел на опережение: снижаем риски на старте проекта ИБ АСУ ТП

Защита информации и каналов связи (58)

«Умные сети электроснабжения» (smart grid) и проблемы с кибербезопасностью

DDoS-атака как метод конкурентной борьбы

DeviceLock DLP как современная гибридная DLP-система

DLP vs кейлоггеры = обеспечение безопасности vs нарушение прав граждан

DLP в структуре ИБ предприятия

IDS/IPS: применение в информационных системах компаний

Банк России поднимает требования по борьбе с утечками информации на уровень отраслевого стандарта

Системы контроля и управления доступом (СКУД) (22)

ALTELL Trust: защита начинается с загрузки компьютера

Актуальные проблемы защиты доступа

Безопасность океанских портов: опыт США

Безопасный доступ к информационным ресурсам компании

Биометрические системы: веское слово в информационной безопасности

Биометрия. Болезни роста

Болезни роста

Гибридные DLP-системы

Обратная связь (3)

Без внимания не остались

Обратная связь

Письмо представителя ОКБ САПР

Новые продукты (15)

Paragon Deployment Manager 10: развертываем системы при производстве компьютеров, в компьютерных классах и интернет-кафе

Несколько сценариев работы Paragon System Recovery

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Обзор СМИ (40)

Bioscrypt и Labcal: вместе к безопасности канадских аэропортов

RFID приносит прибыль

SEC остановила торговлю акциями

Symantec проанализировала Vista

Английские фирмы неспособны шифровать данные

Безопасности морских портов США не уделяется внимания

Безопасность e-mail: 25 советов

Работы и услуги (5)

«ИнфоТехноПроект»: серьезный «багаж знаний»

Комплексное управление безопасностью в современных информационных системах

Обзор российского рынка услуг информационной безопасности

Спрос на услуги аутсорсинга информационной безопасности в условиях кризиса

ЭЛВИС-ПЛЮС: спектр услуг

Право и нормативы (148)

PCI DSS – проблемы применения стандарта

PCI DSS – проблемы применения стандарта и способы его внедрения без проблем

PCI DSS: успешный опыт стандартизации на протяжении свыше 10 лет

ZyWALL OTP: Сим-Сим, откройся

Авторское право на программное обеспечение

Антивирусная защита компании: NIST рекомендует

Аттестация автоматизированной системы по требованиям безопасности информации

Индексы деловой активности (5)

Индексы деловой активности: апрель-май

Индексы деловой активности: декабрь-январь

Индексы деловой активности: февраль-март

Индексы деловой активности: январь-февраль

Индексы деловой активности: январь-февраль

Лицензии (5)

В строгом соответствии с действующим законодательством

Получение заветного сертификата

Примерный перечень документов, необходимых для получения лицензии ТЗКИ

Реестр лицензий на деятельность по разработке и (или) производству средств защиты конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 348

Реестр лицензий по технической защите конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 290

Слово редактора (6)

Большие планы растущего проекта

В поисках своего пути

Гротековское счастье

Итоги лета и немного лирики

Самое лучшее время

Снова Новый год

Мы в соцсетях

Copyright © 2018-2022, ООО «ГРОТЕК»

Политика конфиденциальности

Новинки IT-индустрии, обзоры и тесты компьютеров и комплектующих

- ПК и комплектующие

- Настольные ПК и моноблоки

- Портативные ПК

- Серверы

- Материнские платы

- Корпуса

- Блоки питания

- Оперативная память

- Процессоры

- Графические адаптеры

- Жесткие диски и SSD

- Оптические приводы и носители

- Звуковые карты

- ТВ-тюнеры

- Контроллеры

- Системы охлаждения ПК

- Моддинг

- Аксессуары для ноутбуков

- Периферия

- Принтеры, сканеры, МФУ

- Мониторы и проекторы

- Устройства ввода

- Внешние накопители

- Акустические системы, гарнитуры, наушники

- ИБП

- Веб-камеры

- KVM-оборудование

- Цифровой дом

- Сетевые медиаплееры

- HTPC и мини-компьютеры

- ТВ и системы домашнего кинотеатра

- Технология DLNA

- Средства управления домашней техникой

- Гаджеты

- Планшеты

- Смартфоны

- Портативные накопители

- Электронные ридеры

- Портативные медиаплееры

- GPS-навигаторы и трекеры

- Носимые гаджеты

- Автомобильные информационно-развлекательные системы

- Зарядные устройства

- Аксессуары для мобильных устройств

- Фото и видео

- Цифровые фотоаппараты и оптика

- Видеокамеры

- Фотоаксессуары

- Обработка фотографий

- Монтаж видео

- Программы и утилиты

- Операционные системы

- Средства разработки

- Офисные программы

- Средства тестирования, мониторинга и диагностики

- Полезные утилиты

- Графические редакторы

- Средства 3D-моделирования

- Мир интернет

- Веб-браузеры

- Поисковые системы

- Социальные сети

- «Облачные» сервисы

- Сервисы для обмена сообщениями и конференц-связи

- Разработка веб-сайтов

- Мобильный интернет

- Полезные инструменты

- Безопасность

- Средства защиты от вредоносного ПО

- Средства управления доступом

- Защита данных

- Сети и телекоммуникации

- Проводные сети

- Беспроводные сети

- Сетевая инфраструктура

- Сотовая связь

- IP-телефония

- NAS-накопители

- Средства управления сетями

- Средства удаленного доступа

- Корпоративные решения

- Системная интеграция

- Проекты в области образования

- Электронный документооборот

- «Облачные» сервисы для бизнеса

- Технологии виртуализации

Наш канал на Youtube

Архив изданий

| 1999 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2000 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2001 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2002 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2003 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2004 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2005 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2006 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2007 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2008 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2009 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2010 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2011 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2012 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2013 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

- О нас

- Размещение рекламы

- Контакты

Популярные статьи

Моноблок HP 205 G4 22 AiO — одно из лучших решений для офисной и удаленной работы

В настоящем обзоре мы рассмотрим модель моноблока от компании HP, которая является признанным лидером в производстве компьютеров как для домашнего использования, так и для офисов. Моноблок HP 205 G4 22 — модель нового семейства, которая построена на базе процессоров AMD последнего поколения и отличается неплохой производительностью вкупе с привлекательной ценой

Моноблок HP 205 G4 22 — модель нового семейства, которая построена на базе процессоров AMD последнего поколения и отличается неплохой производительностью вкупе с привлекательной ценой

Logitech G PRO X Superlight — легкая беспроводная мышь для профессиональных киберспортсменов

Швейцарская компания Logitech G представила беспроводную игровую мышь Logitech G PRO X Superlight. Новинка предназначена для профессиональных киберспортсменов, а слово Superlight в ее названии указывает на малый вес этой модели, который не превышает 63 г. Это почти на четверть меньше по сравнению с анонсированным пару лет тому назад манипулятором Logitech G PRO Wireless

Материнская плата для домашнего майнинга ASRock h210 Pro BTC+

Как показало недавнее исследование Кембриджского университета — количество людей, которые пользуются сегодня криптовалютами, приближается к размеру населения небольшой страны и это только начало, мир меняется. Поэтому компания ASRock разработала и выпустила в продажу весьма необычную материнскую плату — h210 PRO BTC+, которую мы и рассмотрим в этом обзоре

Верхняя панель клавиатуры Rapoo Ralemo Pre 5 Fabric Edition обтянута тканью

Компания Rapoo анонсировала в Китае беспроводную клавиатуру Ralemo Pre 5 Fabric Edition. Новинка выполнена в формате TKL (без секции цифровых клавиш) и привлекает внимание оригинальным дизайном. Одна из отличительных особенностей этой модели — верхняя панель, обтянутая тканью с меланжевым рисунком

Новинка выполнена в формате TKL (без секции цифровых клавиш) и привлекает внимание оригинальным дизайном. Одна из отличительных особенностей этой модели — верхняя панель, обтянутая тканью с меланжевым рисунком

Изогнутый экран монитора MSI Optix MAG301 CR2 обеспечит максимальное погружение в игру

Линейку компьютерных мониторов MSI пополнила модель Optix MAG301 CR2, адресованная любителям игр. Она оборудована ЖК-панелью типа VA со сверхширокоформатным (21:9) экраном изогнутой формы (радиус закругления — 1,5 м). Его размер — 29,5 дюйма по диагонали, разрешение — 2560×1080 пикселов

Комплект SilverStone MS12 позволяет превратить SSD типоразмера M.2 2280 в портативный накопитель

Каталог продукции компании SilverStone пополнил комплект MS12. Он позволяет создать портативный накопитель на базе стандартного SSD типоразмера M.2 2280 с интерфейсом PCI Express

SSD-накопители ADATA XPG Spectrix S20G сочетают производительность с эффектным дизайном

Компания ADATA Technology анонсировала твердотельные накопители серии XPG Spectrix S20G. Они предназначены для оснащения игровых ПК и, как утверждают их создатели, сочетают высокую производительность и эффектный внешний вид

Они предназначены для оснащения игровых ПК и, как утверждают их создатели, сочетают высокую производительность и эффектный внешний вид

Видеокарта ASUS GeForce RTX 3070 Turbo оснащена системой охлаждения с одним центробежным вентилятором

Линейку видеоадаптеров ASUS на базе графических процессоров NVIDIA пополнила модель GeForce RTX 3070 Turbo (заводской индекс TURBO-RTX3070-8G), предназначенная для оснащения игровых ПК. Одной из особенностей новинки является конструкция системы охлаждения

КомпьютерПресс использует

Проблемы с бедрами | Johns Hopkins Medicine

Проблемы с бедром | Медицина Джона Хопкинса

Что такое бедро?

Бедро — это область с каждой стороны таза. Тазовая кость состоит из 3 частей:

Подвздошная кость. Широкая, расширяющаяся часть таза.

Лобок. Нижняя, задняя часть таза.

Искьюм. Одна из костей, формирующих бедро.

Тазобедренный сустав представляет собой шаровидный сустав, обеспечивающий подвижность и стабильность, необходимую для удержания веса тела.

Область впадины (вертлужная впадина) находится внутри таза. Шаровидная часть этого сустава — это верхняя часть бедренной кости (бедренной кости). Он соединяется с вертлужной впадиной, образуя тазобедренный сустав.

Тазобедренный сустав – один из самых стабильных суставов в организме. Но поскольку он несет вес вашего тела, у него больше шансов развить артрит из-за дополнительного давления. Боль в бедре может быть вызвана повреждением мышц, сухожилий или небольших заполненных жидкостью мешочков (бурс), которые амортизируют и смазывают суставы.

Каковы распространенные проблемы с тазобедренным суставом?

Ниже приведены некоторые из наиболее распространенных проблем с тазобедренным суставом:

Артрит

Артрит является наиболее распространенной причиной разрушения тканей тазобедренного сустава. Три вида артрита обычно поражают бедро:

Три вида артрита обычно поражают бедро:

Остеоартрит. Также называется артритом «изнашивания». Этот тип артрита повреждает хрящ, который смягчает кости бедра, изнашиваясь. Это позволяет костям тереться друг о друга, вызывая боль в бедре и скованность.

Ревматоидный артрит. Это заболевание вызывает раздражение оболочки сустава (синовиальной оболочки) и выделение слишком большого количества жидкости. Он повреждает хрящ, что приводит к боли и скованности.

Травматический артрит. Часто является результатом травмы или перелома.

Бурсит

При бурсите воспаляется заполненная жидкостью сумка (бурса) в суставе. Бурса функционирует как поверхность скольжения, уменьшая трение между тканями. Есть 2 основные сумки бедра. Оба могут вызывать тугоподвижность и боль в области тазобедренного сустава:

Другие распространенные проблемы с тазобедренным суставом:

Аваскулярный некроз.

Это состояние связано с потерей кости, вызванной недостаточным получением крови. Это также может быть вызвано травмой или опухолями костей. Это может привести к разрушению тазобедренного сустава.

Это состояние связано с потерей кости, вызванной недостаточным получением крови. Это также может быть вызвано травмой или опухолями костей. Это может привести к разрушению тазобедренного сустава.Набедренный указатель. Ушиб или разрыв мышцы, которая соединяется с верхушкой подвздошной кости. Подвздошная кость — это гребень таза, чуть ниже талии. Причины указателя бедра могут включать удар, падение или быстрый поворот или поворот тела.

Связанные

Перелом бедра

Перелом бедра

Хирургия тазобедренного сустава

Фиксация тазобедренного сустава

Перелом шейки бедра

Переломы шейки бедра: пять действенных мер профилактики

Похожие темы

Как они работают и почему они у нас есть

Написано Дайвой Сегал

Медицинский обзор Пунам Сачдев от 3 октября 2022 г.

В этой статье

- Что такое бедра?

- Что делают бедра?

- Где расположены бедра?

- Признаки того, что с вашим бедром что-то не так

- Какие условия влияют на бедра?

- Как сохранить здоровье бедер?

Тазобедренные суставы представляют собой шаровидные суставы, расположенные там, где бедренная кость соприкасается с тазом. Тазобедренный сустав участвует во многих движениях. Это также один из самых больших суставов в теле, на который приходится почти весь ваш вес.

Что такое бедра?

Научное название тазобедренного сустава — вертлужно-бедренный сустав. Этот сустав обеспечивает широкий диапазон движений ног и помогает при ходьбе, приседании, прыжках, подъеме и спуске по лестнице, сидении и любых других движениях, связанных с подъемом или опусканием ноги.

В общем, шаровидные суставы, такие как тазобедренные суставы, обладают наибольшей подвижностью из всех суставов тела.

Что делают бедра?

Этот сустав позволяет сгибать и разгибать ноги, поворачивать ноги внутрь и наружу, а также перемещать ноги к средней линии или от нее, хотя он не только обеспечивает особенно большой диапазон движений. Он также служит для стабилизации связи между верхней и нижней частями тела.

Он также служит для стабилизации связи между верхней и нижней частями тела.

Уникальный таз и тазобедренные суставы человека позволяют нам ходить прямо. По мере того, как мы эволюционировали от четвероногих (животных, которые ходят на четырех ногах) к двуногим (животным, которые ходят на двух ногах), наш таз и тазобедренные суставы тоже должны были развиваться. Хотя прямохождение является значительным преимуществом, наш более узкий таз затрудняет такие вещи, как роды.

Где находятся бедра?

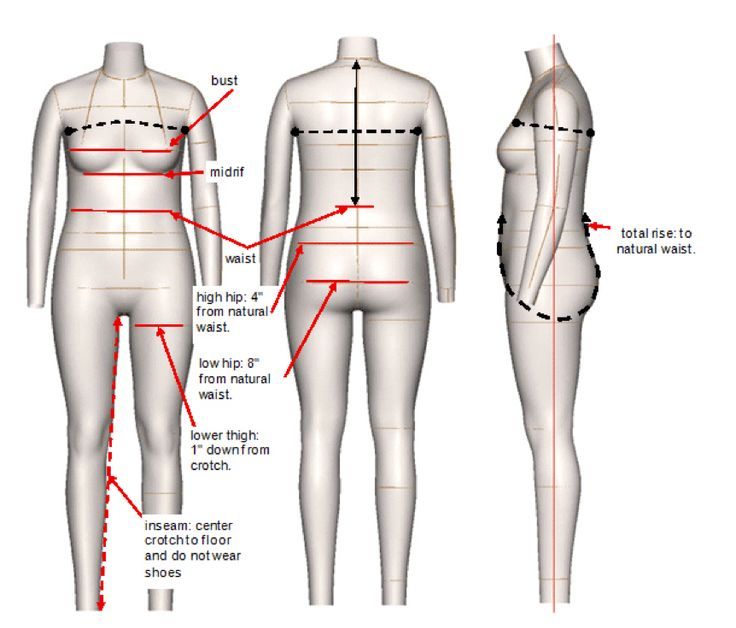

Анатомия бедра сложная. Область представляет собой сложную сеть костей, хрящей, мышц, связок, сухожилий и нервов.

Бедренные кости. Кости бедра состоят из верхушки бедренной кости и таза. Два отдела таза важны для тазобедренного сустава. Вертлужная впадина — это гнездо, в которое входит верхняя часть бедренной кости, а крестец поддерживает нижнюю часть позвоночника, а также служит точкой соединения для многих мышц и связок, которые также поддерживают бедра.

Мышцы бедра. Мышцы бедра помогают при движении и стабилизации, а некоторые делают и то, и другое. Более 15 мышц помогают вашим бедрам двигаться, но следующие являются одними из самых больших и наиболее важных:

- Большая ягодичная мышца : Она соединяется в подвздошной кости, самой большой части таза, и в крестце. Это поможет вам разгибать и вращать ноги наружу. Это важно для вставания из положения сидя, бега и ходьбы в гору. Он также обеспечивает поддержку таза, помогая вам делать такие вещи, как балансирование на одной ноге.

- Средняя ягодичная мышца: Это основная мышца, которая помогает при отведении бедра (отведении ноги от средней линии). Это также помогает стабилизировать вас, когда вам нужно временно балансировать на одной ноге во время ходьбы или бега. Он находится между большой и малой ягодичными мышцами.

- Малая ягодичная мышца: это самая маленькая ягодичная мышца, которая прикрепляется к подвздошной кости.

Это помогает при отведении, но в основном помогает стабилизировать бедра во время таких движений.

Это помогает при отведении, но в основном помогает стабилизировать бедра во время таких движений. - Большая поясничная мышца: Эта крупная и важная мышца одним концом прикрепляется к позвоночнику, а другим — к внутренней части таза. Эта мышца сложная и важная. Он соединяет верхнюю часть тела и нижнюю часть тела и стабилизирует это соединение. Он также соединяет переднюю часть тела с задней. В тазобедренном суставе поясничная мышца помогает вам поднимать и опускать ногу, вращать бедро наружу и стабилизировать бедро при малейшем движении.

- Подвздошная кость: Подвздошная кость соединяет подвздошную кость таза и крестец. Это помогает вытягивать ногу и вращать ее наружу.

- Грушевидная мышца: Соединяется с крестцом и помогает вам поднимать ногу и вращать ее. Это важно для переноса вашего веса из стороны в сторону во время ходьбы.

Бедренные нервы. Нервы бедра играют важную роль, обеспечивая чувствительность ног и помогая при ходьбе и повседневных движениях. К ним относятся:

К ним относятся:

- Запирательный нерв: Обеспечивает чувствительность части бедра и двигательную активность нескольких важных мышц бедра

- Полово-бедренный нерв: Обеспечивает чувствительность области гениталий

- Латеральный кожный нерв бедра: Обеспечивает чувствительность латеральной поверхности бедра важные мышцы

- Задний кожный нерв бедра: Обеспечивает чувствительность задней поверхности бедра

- Седалищный нерв : У некоторых людей этот нерв проходит над грушевидной мышцей. В других он проходит через мышцу. Он отвечает за движение подколенных сухожилий.

Признаки того, что с вашим бедром что-то не так

Наши тазобедренные суставы подвержены износу, а также более острым травмам. Боль в бедре и скованность являются наиболее распространенными признаками того, что с вашим бедром что-то не так.

Немедленно обратитесь к врачу или обратитесь в отделение неотложной помощи, если:

- Ваше бедро выглядит деформированным.

- Вы не можете пошевелить ногой или бедром.

- Вы не можете стоять или опираться на травмированную ногу.

- Ваша нога сильно распухла или распухла внезапно.

- Вы испытываете сильную боль.

- У вас жар.

- Вокруг поврежденного бедра покраснение.

Какие заболевания влияют на бедра?

Артрит. Это одно из самых распространенных заболеваний тазобедренного сустава. Со временем хрящ в суставе изнашивается от использования, и кости начинают тереться друг о друга, вызывая боль и скованность. Лечение включает противовоспалительные препараты, инъекции кортикостероидов и физиотерапию. Некоторым людям с тяжелым артритом тазобедренного сустава делают операцию по замене тазобедренного сустава.

Бурсит. Это состояние представляет собой воспаление небольших мешочков с жидкостью, которые амортизируют ваши суставы. Лечение бурсита тазобедренного сустава аналогично лечению артрита. Могут помочь противовоспалительные препараты, инъекции кортикостероидов и физиотерапия, а также изменение образа жизни, чтобы избежать действий, которые раздражают бедро. Если эти методы не работают, врач может порекомендовать операцию по удалению пораженной бурсы.

Если эти методы не работают, врач может порекомендовать операцию по удалению пораженной бурсы.

Аваскулярный некроз. В результате этого состояния ткань тазобедренного сустава отмирает из-за недостатка кровотока, вызванного травмой или опухолью. В течение нескольких месяцев или лет в бедре будут развиваться крошечные переломы, ведущие к разрушению костей. Основным симптомом этого состояния является боль в бедре, которая развивается со временем.

Как сохранить здоровье бедер?

Следуйте этим советам, чтобы улучшить здоровье тазобедренного сустава и снизить риск его травм с возрастом:

- Поддерживайте здоровый вес.

- Укрепляйте основные мышцы, включая ягодицы.

- Ограничьте упражнения с высокой нагрузкой и выберите упражнения с меньшей нагрузкой, которые щадят ваши суставы.

- Улучшите осанку.

- Делайте перерывы при длительном сидении.

- Попробуйте дать отдых и приложите лед к бедрам, если они болят, и подумайте о безрецептурных болеутоляющих средствах.

Всего комментариев: 0